防禦工業控制系統資安漏洞的暗追踪系統

科技產業資訊室 (iKnow) - 洪長春 發表於 2022年6月16日

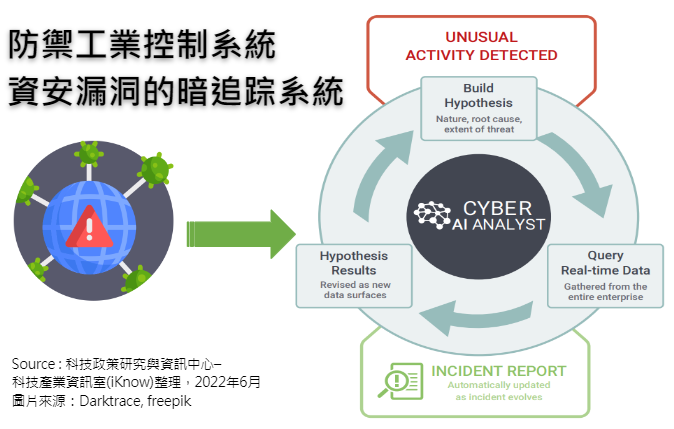

圖、防禦工業控制系統資安漏洞的暗追踪系統

過去幾年,數位安全問題發生了重大的變化。網絡安全研究小組的一項研究發現,最近,67%擁有基本平台的組織至少遇到過一次數位攻擊,78%的組織預計他們的工業控制系統(ICS)和監督控制和數據採集(SCADA)系統將在未來兩年內漏洞會被利用。大多數數位攻擊中使用的類似攻擊向量,ICS和SCADA情況中的營運技術(OT)小工具很難確定可行。自從惡意軟件在 2010 年被普遍詳細介紹以來,現代框架面臨危險的數量都在快速增加。現有的防護措施,如防火牆被證明單獨存在會有缺陷,特別是針對目前擁有特殊接入權限的內部人員。安全網絡正在進入另一個真正的OT數位危險時期,在負責的框架小工具中發現的漏洞數量不斷增加。

CISO為OT防禦建構新技術和新功能

OT和資訊技術(IT)的結合通常是獨立的空間,結構化安全技術需要資訊安全主管(CISO)來重塑當前安全演練,並為OT防禦構建新技術和新功能,逐步負責OT和IT穩定性。CISO不得不承擔保護ICS安全的責任,但實際上並沒有明確的OT能力,這種層次結構的變化混合之後可能會提高OT安全性的機會。共享傳統的系統工程將為OT和 IT 領域的聯合觀察和檢測策略打開大門,以及擴展當前處理 ICS 系統的 IT 流量控制方法。

ICS的網路安全問題

ICS面臨著各種數位安全危險向量,從抵禦到可能導致財產損失和人員生命傷害的任務干擾。潛在ICS相關危險的實例包括:進階持續性威脅 (Advanced Persistent Threats, APT)、企業系統意外溢出(Unintended overflow)、語音和信息組織管理中斷、協調性物理和數位攻擊內部人員損壞、駭客行為攻擊供應鏈中斷或交涉以及災難性的人為錯誤等。機械控制情況通常以分佈式拒絕服務(DDoS)隔離企業系統和網絡,但缺點是接取權限受到限制。儘管ICS框架設計具有互操作性和可擴展性,但由於ICS結構、公司系統和互聯網之間的聯結數量眾多,再加上從獨家開發到漸進式結構化和透明安排的變化,ICS框架範圍並不容易確定,變得越來越容易受到在IT環境下更常見的系統攻擊。

ICS 的漏洞事件

2010年6月披露的Stuxnet 攻擊是一種“武器化”形式的惡意軟件。從此看到了一些針對生產商和公用事業公司引人注目的攻擊。例如被公開歸咎於主要發電站的三個問題:Davis Besse Atomic Force Station(美國俄亥俄州),安全機制已被Slammer蠕蟲破壞;Browns Ferry Atomic Force Station(美國阿拉巴馬州)由於組織的流量異常增加而陷入混亂 ; Hatch Atomic Force Station(美國喬治亞州)由於錯誤編程在公司組織機器上與控制設備對話的更改。2014 年底,程式人員襲擊了德國鋼鐵廠,重點放在進階持續性威脅(APT)協議,首先是魚叉式網絡釣魚攻擊,該攻擊讓軟件工程師參與進來,以改善對鋼鐵廠工作環境的早期接入。從此,他們可以選擇正確探索關聯機制和長期控制並擾亂發展結構,這對個別組件的控制加劇,導致衝擊加熱器無法關閉,對企業造成“巨大”損害。2017 年“Want to Cry-ransom”產品攻擊眾多相關的IT框架,使Honda's的組裝辦公室受到了極大的干擾。

內部人員威脅

內部人員的危險是對OT環境的重要思考問題。包括持久性的員工和短期簽約專業人士,其中會有利益關係允許他們調整安排或隱藏的編程和設備。內部人員擴展接取權限和分層性質意謂著他們的惡意活動可能是重點,它們同樣具有更加突出的能力,與他人外在干涉,讓他們的鍛練更難區分和屬性。另外在常規設備邊緣障礙,防火牆在全數位保護方案中發揮了重要的角色,但內部人員是限制的關鍵情況,為實現絕大多數可能的目標,內部人員不需要經過邊緣保護,這意謂著這些防衛完全無法阻止或確定他們的活動。透過監控複雜網絡,可以從完全了解對特定環境的常用情況開始是很重要的。它只能夠識別出現的新興趨勢和表明危險的相關行為。

暗追踪系統(Dark trace system)

暗追踪的工業免疫系統(Industrial Immune System)是一項重要的創新開發,可以逐步看到ICS的資訊組織,並為管理人員、工作站和機器人化框架建立一個先進的“生活範例”。暗追踪利用AI和AI運算來區分和反應通過邊境控制的數位危險,這些方法能夠辨識預先觀察到的危險。Dark trace的工業免疫系統創新在OT和IT情況中傳達以充分包含關聯性。

ICS模型及其操作系統通常被記錄到超越企業互惠的程度,但可能經過不同的個人經過定期通過不同的個人經歷多種過程而誤解這些明顯恆定的情況,要知道並理解究竟發生的事情,這可能是一個真正的考驗。暗追踪可透過分析,解讀和獲取相關的元數據(metadata)可以回答這些檢查。暗追踪的Threat Visualizer界面本能的展示3D儀表板中豐富的數據,允許工業框架內的OT安全組來查看資訊來源的連續數據,保留了技術工作場所全部內容的能力,理想地被發送以觀察ICS和公司結構,使管理人員能夠獲得發生事情的真實情況和固定的圖表。這可用於探索控制機制的真正動作是否協調計劃。(1782字;圖1)

參考資料:

EP3528459A1. Google Patents, 2020/11/4.

ICS/SCADA System Security for CPS. In Cyber Security for Cyber Physical Systems. Springer, 2018/3/7.

Security issues in SCADA based industrial control systems. 2017 2nd International Conference on Anti-Cyber Crimes (ICACC),2017/4/24.

From ICS Attacks' Analysis to the S.A.F.E. Approach: Implementation of Filters Based on Behavioral Models and Critical State Distance for ICS Cybersecurity. 2018 2nd Cyber Security in Networking Conference (CSNet), 2019/1/7.

Cybersecurity Threats, Vulnerability and Analysis in Safety Critical Industrial Control System (ICS). In Recent Developments on Industrial Control Systems Resilience. Studies in Systems, Decision and Control. Springer, 2019/10/6.

Understanding the Perspectives of Information Security Managers on Insider Threat: A Phenomenology Investigation. Advance Social-Sciences-Humanities, 2020/8/7.

A New Approach to Cyberphysical Security in Industry 4.0. In: Thames L., Schaefer D. (eds) Cybersecurity for Industry 4.0. In Springer Series in Advanced Manufacturing. Springer, 2017/4/5.

相關文章:

1. Covid19衝擊與智慧城市投資推動全球工控市場高度成長

2. Gartner提出製造資料分析策略:資料取得、脈絡化、視覺化

3. 全球工業網絡安全市場的關鍵創新者,IT領域:微軟、IBM

4. 工業4.0的四大特質與虛實融合系統(CPS)

5. 再談工業4.0與虛實融合系統(CPS)

6. 虛實整合系統(CPS)永續性的整體評估

--------------------------------------------------------------------------------------------------------------------------------------------

【聲明】

1.科技產業資訊室刊載此文不代表同意其說法或描述,僅為提供更多訊息,也不構成任何投資建議。

2.著作權所有,非經本網站書面授權同意不得將本文以任何形式修改、複製、儲存、傳播或轉載,本中心保留一切法律追訴權利。

|